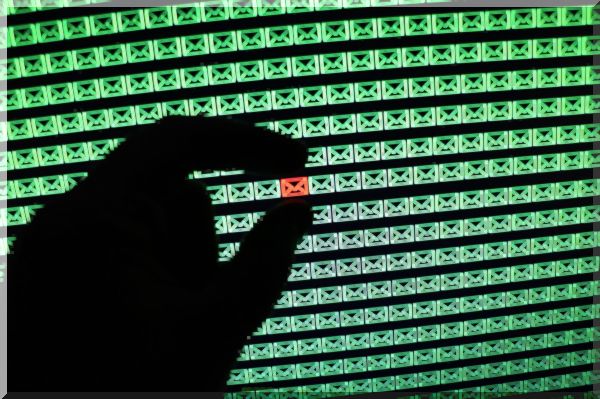

Визначення атаки підслуховування

Напад підслуховування, який також відомий як нюхаючий чи нападений, - це напад, коли хтось намагається вкрасти інформацію, яку комп'ютери, смартфони чи інші пристрої передають по мережі. Атака підслуховування використовує незахищені мережеві комунікації для доступу до даних, що надсилаються та отримуються. Нападів підслуховування важко виявити, оскільки вони не спричиняють роботу мережевих передач ненормально.

Порушення нападу підслуховування

Атаки підслуховування передбачають ослаблений зв’язок між клієнтом і сервером, що дозволяє зловмиснику надсилати мережевий трафік собі. Зловмисники можуть встановити програмне забезпечення мережевого моніторингу (sniffer) на комп’ютер або сервер для здійснення атаки підслуховування та перехоплення даних під час передачі. Будь-який пристрій у мережі між передавальним пристроєм та приймальним пристроєм є слабкою стороною, як і самі початкові та кінцеві пристрої. Знання, які пристрої підключені до мережі та яке програмне забезпечення встановлено на цих пристроях - це один із способів захисту від атак підслуховування. Використання особистих брандмауерів, оновленого антивірусного програмного забезпечення та віртуальних приватних мереж (VPN) - а також уникнення публічних мереж, особливо для чутливих транзакцій - також може допомогти запобігти атакам підслуховування.

Загальнодоступні мережі Wi-Fi - це легка мішень для атак підслуховування. Будь-який користувач, який має легко доступний пароль, може приєднатися до мережі та використовувати безкоштовне програмне забезпечення для контролю за мережевою активністю та викрадення даних для входу та цінних даних, які користувачі передають по мережі. Це один із способів зламати свої облікові записи Facebook та електронну пошту.

Користувачі можуть іноді обмежувати вплив таких атак, переконуючись, що їхні телефони мають останню версію операційної системи. Однак іноді користувачі не мають доступу до останньої версії програмного забезпечення, оскільки постачальник телефонів не робить це доступним одразу.

Приклади підслуховування атак

У травні 2011 року більшість Android-смартфонів були вразливі до нападу підслуховування, пов’язаного з маркерами аутентифікації, що надсилаються через незашифровані мережі Wi-Fi. Карнизи, що використовують нюхальну програму під назвою Wireshark, могли переглядати, красти, змінювати та видаляти дані приватних календарів, контактні дані та дані веб-альбому Picasa. Зловмисник може змінити контактні дані жертви, щоб обманути контакти жертви на надсилання конфіденційних даних зловмиснику.

HTTP не слід використовувати для передачі конфіденційної інформації, такої як паролі чи номери кредитних карток, оскільки вона не зашифрована і тому вразлива для атаки; Замість цього слід використовувати шифрування HTTPS або SSH (захищена оболонка), щоб запропонувати міру захисту від атак підслуховування. Однак зловмисники все ж зможуть розшифрувати зашифровані повідомлення для отримання доступу до конфіденційної інформації. У квітні 2015 року щонайменше 25 000 додатків iOS були вразливими до атак підслуховування через помилку у бібліотеці коду з відкритим кодом під назвою AFNetworking, яка могла зняти шифрування HTTPS. Зловмиснику потрібен був лише дійсний сертифікат, щоб підслухати або змінити зашифрований сеанс SSL (захищеного шару сокета) із залученням однієї з програм, які постраждали.

Порівняйте інвестиційні рахунки Ім’я постачальника Опис Розкриття рекламодавця × Пропозиції, що з’являються в цій таблиці, є партнерствами, від яких Investopedia отримує компенсацію.